从蛛网行动看乌克兰对俄罗斯的情报渗透

繁体2025年6月1日凌晨,当俄罗斯战略轰炸机基地的警报声刺破黑夜时,一场酝酿了18个月的"蛛网行动"正在五个时区同时展开。117架小型无人机从隐藏在货车内的木制棚屋中腾空而起,如同致命的蜘蛛从精心编织的网中现身,直扑俄罗斯最珍贵的战略资产。

这不仅仅是一次军事打击——这是现代情报战争的教科书式演示,展现了乌克兰如何运用开源情报、人力渗透和信号战技术,在敌后数千公里深处编织出一张致命的蛛网,让俄罗斯情报体系遭遇"珍珠港式"的惨败。

从摩尔曼斯克的北极圈到西伯利亚的贝拉亚基地,乌克兰特工在FSB眼皮底下悄然潜伏,运用商业无人机撬动价值70亿美元的战略轰炸机群,这场行动重新定义了非对称战争的边界,也暴露出传统情报防御体系在面对新时代威胁时的结构性脆弱。

01

18个月的深度潜伏与精密策划

蛛网行动的成功,首先源于其长达一年半的缜密筹备和分阶段渗透策略。从2023年末开始,乌克兰安全局(SBU)便开始了这场堪比好莱坞大片的情报行动。

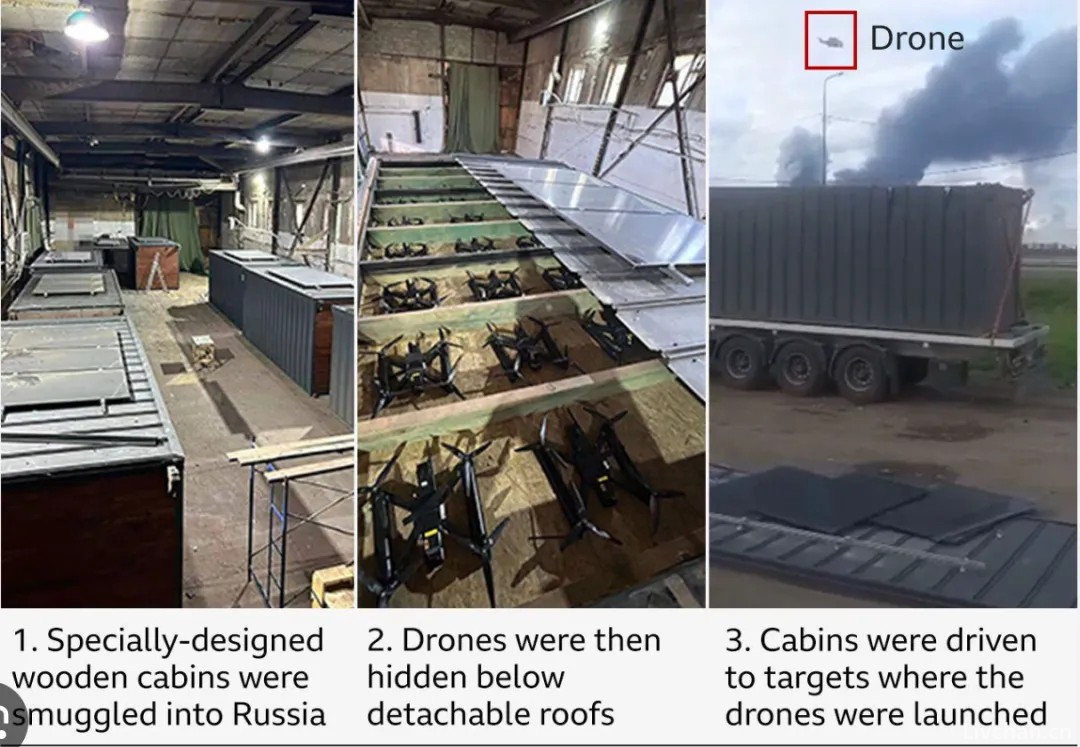

与传统的大规模军事突袭不同,蛛网行动采用了"化整为零、分批渗透"的策略,将117架改装的第一视角无人机(FPV)分散隐藏在特制的木质棚屋结构中,通过伪装成普通货物运输的方式,逐步渗透进入俄罗斯境内。

这种渗透方式的精妙之处在于其对俄罗斯边境检查和内部安全的深度洞察。乌克兰情报人员充分利用了俄罗斯庞大国土上运输检查的松散环节,将无人机藏身于看似无害的木板搭建假屋顶下,与日常货物混在一起运输。

每到一处目标城市,行动小组都会将装有无人机的棚屋式货车安置在靠近空军基地的安全屋或隐蔽场所,形成了一个覆盖五个州、横跨五个时区的庞大作战网络。

更令人震惊的是,乌克兰特工甚至在摩尔曼斯克州租用了紧邻俄联邦安全局(FSB)当地办事处的房产作为前进指挥所。这种"灯下黑"的大胆布局,不仅展现了乌克兰情报人员的胆识,更反映了他们对俄罗斯情报部门运作模式的深度了解和精准利用。

在技术层面,蛛网行动展现了乌克兰在情报技术融合方面的创新能力。行动中使用的FPV无人机并非高端军用装备,而是由商用零件改装的低成本"小型杀手",每架成本仅数百美元,却具备重创造价数亿美元战略轰炸机的能力。

为了提高命中精度,乌方甚至利用基辅航空博物馆中陈列的苏制飞机模型训练无人机的人工智能识别系统,让无人机能够自主辨识俄军轰炸机的形状特征。

这种将商业技术与AI算法相结合的创新路径,体现了乌克兰在技术选择上的灵活性和实用主义。在信号丢失的情况下,部分无人机能够切换到人工智能模式,沿着预先规划的路线执行任务,在接近并锁定指定目标后自动激活战斗单元。这种人机结合的打击模式,大大提高了行动的成功率和精确度。

02

情报三重奏:

OSINT、HUMINT与SIGINT的完美融合

蛛网行动的成功离不开开源情报(OSINT)的精确支撑。乌克兰情报分析人员通过商业卫星图像和公开数据,精确掌握了俄军战略轰炸机的转移动向。

当俄军为躲避此前乌军对靠近乌克兰基地的袭击,将轰炸机分散转移到摩尔曼斯克和西伯利亚地区时,乌方早已通过开源卫星监测项目捕捉到这一异动。

袭击发生前一周的卫星照片显示,奥列尼亚基地停放着约40架图-22M3和11架图-95MS轰炸机,约占俄战略航空兵的20%。

乌克兰情报人员还通过社交媒体、地方新闻等公开来源收集俄境内目标周边的环境和安保信息,利用Google Earth等公开地图工具绘制各基地的精确平面图,标示出停机坪、油料库和防空雷达阵地的位置。

在人力情报(HUMINT)层面,蛛网行动展现了乌克兰特工的高度专业素养和严密组织能力。每个目标点都派出了两到三人的精干小组,提前数日抵达预定发射地点进行最后准备。这些小组不仅包含长期潜伏俄境内的乌克兰特工,还可能发展了俄籍协助者,通过策反一些不满现政权的俄公民来协助提供运输工具、掩护场地或情报通报。

为确保绝对保密,所有小组与乌克兰本部仅通过加密通信联系,彼此之间保持最低限度联络,直到行动当天同步收到执行指令。这种严格的保密机制和专业的撤离安排,使得所有参与行动的人员在攻击发动前夕全部安全撤出俄罗斯,无一人被俄方抓获。

在信号情报(SIGINT)和网络战方面,乌克兰可能通过截取俄军防空和通信的实时信息,判断目标基地的警戒等级和防空值班状态。

五地同时发动无人机袭击需要精确的时间同步和控制,乌克兰很可能使用了卫星通信或高频加密电台来实现对各个潜伏小组和无人机平台的通信协调。

03

俄罗斯情报防线的系统性崩塌

蛛网行动的成功,如同一面镜子,清晰地映射出俄罗斯情报安全架构的结构性缺陷。

俄罗斯情报体系条块分割、各自为政的问题在此次事件中暴露无遗。联邦安全局(FSB)更侧重政治监控和内部维稳,对军事目标的保护和非常规攻击预警相对薄弱;而军事情报局(GRU)主要关注对外情报和战场侦察,对国内安全事务介入有限。

这种情报机构间职能割裂和协调不足的问题,为乌克兰特工提供了可乘之机。当乌克兰情报小组在俄境内长时间活动时,没有哪个机构对异常情况负全责——FSB可能将一些可疑线索视为军方事务而没有彻查,军队保卫部门则可能依赖FSB提供预警。

俄罗斯情报体系反应链条冗长、决策迟缓的问题,在蛛网行动中表现得淋漓尽致。传统上,俄情报机构发现威胁后需要层层上报,决策往往集中于高层,使一线无法快速自主应对。

当摩尔曼斯克和伊尔库茨克基地传出爆炸时,其他地区并未及时进入最高警戒,错失了在后续无人机来袭前预先加强防范的机会。

这种信息碎片化使各单位各自为战,无法形成整体防御态势。俄国防部直到傍晚才发布统一声明,承认当天有无人机袭击发生在五个地区。

这意味着在袭击发生后的数小时内,各地信息没有及时汇总上报,更没有即时共享给其他潜在目标单位。

04

非对称战争的新范式:

小成本撬动大战果

蛛网行动最令人震撼的,莫过于其投入产出比的巨大反差。据乌克兰安全局提供的数据,此次攻击共使41架俄军飞机受损或被毁,相当于俄罗斯用于发射巡航导弹的远程轰炸机机群的34%被击出战斗。乌方估算此举给俄方造成约70亿美元的装备损失,而使用的117架改装无人机总成本可能仅为数十万美元。

这种"小成本撬动大战果"的模式,完美体现了现代非对称战争的核心理念。正如专家所言,我们已经进入了"精确质量"战争时代,人工智能和自主武器、精确制导和商业制造的结合,使得低成本精确打击现在几乎任何国家或武装组织都能获得。

蛛网行动的天才之处不仅在于其技术执行,更在于其心理战的精妙设计。乌克兰选择公开披露行动细节,而非隐瞒,这一战略决策在俄罗斯系统内引发了冲击波。通过揭示任务的执行方式,乌克兰将偏执情绪武器化——现在俄罗斯的每一辆货车都是潜在威胁,每一个司机都是嫌疑人。

袭击发生后,伊尔库茨克等地区出现大规模交通堵塞,当局开始系统性检查货车。监控和内部安全资源被转移去监控数万公里的高速公路,军事和民用物流正在放缓,承包商受到怀疑,出现瓶颈,信任正在侵蚀。这种心理震慑效应的价值,可能远超直接的物质损失。

05

情报战争的未来启示:

技术革命与文化变革

蛛网行动清晰地展现了乌俄两国在情报技术路径上的根本差异。乌克兰情报更倾向于采用灵活多样的商业技术和非对称手段,善于将廉价无人机与人工智能算法相结合,用"小步快跑"的敏捷方式应对挑战。而俄罗斯则依赖传统重资产技术和封闭系统,其庞大的天基和雷达预警体系却对付不了藏身民用设施内的小型无人机。

这种技术路径的差异,反映了两种不同的战争哲学:一种是灵活创新、快速迭代的现代思维;另一种是依赖重装备、追求规模优势的传统模式。在信息化、智能化快速发展的今天,前者显然更具适应性和生命力。

在组织文化层面,乌俄情报体系也呈现出截然不同的特质。乌克兰情报界自2014年以来历经改革,逐步摒弃苏式僵化作风,形成了灵活创新、上下同心的文化氛围。乌克兰情报员常被赋予较大自主权,鼓励现场创新和快速决断,形成"务实制胜"的文化导向。

反观俄罗斯情报机关,其文化更偏向自上而下的命令控制和等级森严。基层人员往往机械执行指令,缺少自行应变的空间,在应对非常规威胁时显得迟钝。这种文化差异在实战中的体现,就是乌克兰能够以小博大,而俄罗斯陷入"重装缓动"的窘境。

06

传统安全体系的变革启示

蛛网行动的成功,为传统情报安全体系敲响了警钟。面对新时代的安全威胁,单一情报来源已无法满足需求,必须实现OSINT、HUMINT、SIGINT等多种情报手段的深度融合。正如专家所言,理想的结果是这两个情报收集平台的融合——SIGINT为HUMINT操作提供额外的资产验证、确认和审查能力,HUMINT同样为SIGINT收集者提供关键信息的获取。

传统的防御理念往往基于"大威胁、大目标"的假设,重点防范来自外部的大规模攻击。但蛛网行动证明,真正的威胁可能来自内部,来自那些看似无害的"小而散"的攻击手段。美军北方司令部司令承认,仅2024年就有350次无人机侵入美国军事基地的事件。这表明,无论多么强大的军事力量,都需要重新审视自己的安全防护体系。

来源:情报分析师PRO

特别提示:如阁下阅有所得,亦是缘分。若您不吝分享转发,便是为正能量添薪续火,既助力本站发展壮大,照亮他人路途,亦点亮自身福田,涵养自身的浩然之气!感谢雅鉴。